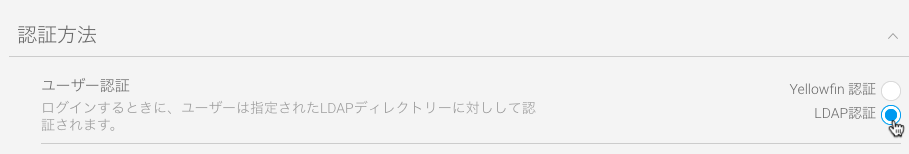

Yellowfinには、管理コンソールから構成可能な認証方法が二つあり、それは「Yellowfin認証」または、「LDAP認証」です。Yellowfin認証とは、ユーザーの資格情報(ユーザーID、およびパスワード)はYellowfinに保存され、システムへのユーザーログインを認証するために確認されます。LDAP認証とは、Yellowfinは認証をするために、外部のディレクトリ(LDAP)や、データベースを参照します。ユーザーは、自身のユーザーIDとパスワードを入力することで(または、シングルサインオンから渡されることで)、YellowfinはLDAPディレクトリを使用して、これらの詳細情報を認証します。

LDAPを使用することで、Yellowfinへのアクセスは外部から制御可能になり、組織全体に渡り、シンプルで素早くなります。ユーザーは、既存のイントラネットのパスワードをYellowfinへのログインに使用することができ、特定のLDAPグループのユーザーを含めたり、排除したりすることで、レポートへのアクセスを制限することができます。さらに、LDAPディレクトリ内で削除やロックアウトをしたユーザーは、自動的にYellowfinにも反映されます。これは、Yellowfinが、手動でのユーザー管理を最小化するために、すべてのログインリクエストを、ディレクトリを介して認証しなくてはいけないからです。

YellowfinにLDAPパラメーターを設定する前に、以下の手順を完了しなくてはいけません。

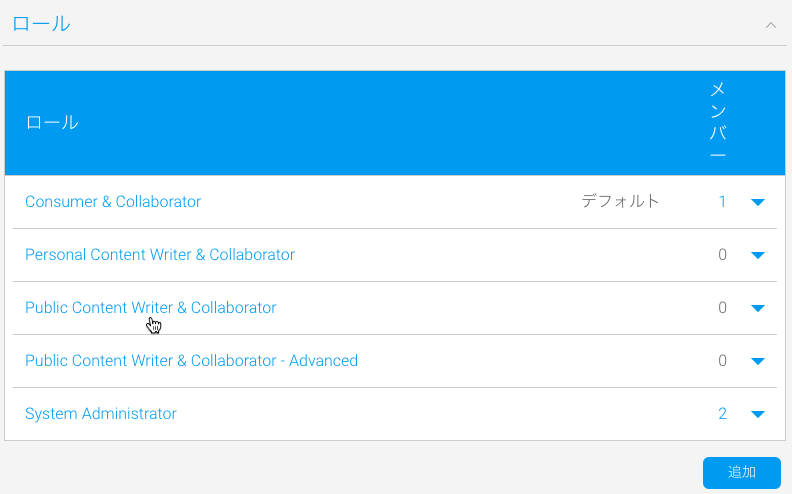

Yellowfinで自動的にユーザーを使用できるようにするためには、ユーザーにロールを割り当てなくてはいけません。このロールは、Yellowfin「デフォルト」ロールとして定義されます。ロール項目で、ひとつのロールをデフォルトとして定義します。

デフォルトに設定するロールを選択します。

注意:ユーザーにデフォルトロールが設定されていない場合、ユーザーはYellowfinに正しく設定されず、プロセスは失敗します。

Yellowfinインスタンスで、LDAP認証機能を有効化しなくてはいけません。

LDAPディレクトリのユーザーを設定して、LDAP認証に使用するためには、システム構成ページで必要な属性を定義しなくてはいけません。Yellowfinに設定が必要な属性は、以下の通りです。

| プロパティ | 説明 |

LDAP Host | LDAPサーバーのホスト名、またはIPアドレスです。 |

LDAP Port | LDAPサーバーがリッスンしている、TCP/IPポートです。通常のLDAP接続の場合は389、暗号化された接続の場合は636に設定します。(LDAP構成にカスタマイズ設定がされていない場合) |

| 暗号化 | LDAPサーバにより実装される暗号化方法です(なし、TLS、SSLから選択します)。これは、LDAP接続を暗号化する必要があるかどうかを決定します。 |

LDAP Base DN | すべてのユーザー、およびグループを含むLDAPノードです。すべてのユーザーがひとつのグループに含まれていないかもしれないので、こちらでbaseドメインを設定します。YellowfinはこちらからLDAPディレクトリの検索を開始します。 |

LDAP Group | Yellowfinにアクセスできるユーザーを識別するLDAPグループ名です。このグループは、Yellowfin内ではなく、LDAPディレクトリ内に存在します。こちらのグループのメンバーのみ、Yellowfinにログインすることができます。「|」を使用して区切ることで、複数のLDAPグループにアクセスを許可することができます。例:LDAP_Consumers | LDAP_Writers ヒント:こちらで定義するグループは、大文字と小文字を区別する必要がありません。 |

LDAP Bind User | LDAPディレクトリを検索する権利を有したユーザーのユーザー名です。ユーザー名の形式は、NETBIOS、またはフルドメインのいずれかでなくてはいけません。例:admin@Yellowfin.bi、またはYELLOWFIN\admin 注意:管理ユーザーの使用は推奨されません。 |

LDAP Bind User Password | Yellowfinアプリケーションが、LDAPディレクトリに接続するために必要なLDAPパスワードです。これは、上記で定義したLDAP Bind Userを認証します。設定のテストをする前には必ず、「パスワード更新」をクリックしてください。 |

LDAP Search Attribute | LDAPユーザーが、Yellowfinにログインするための固有のユーザー名フィールドです。LDAP属性は、LDAPオブジェクトのプロパティボックスを開き、「Attribute Editor」タブをクリックすることで確認することができます。これらの属性の大部分は、選択した値に設定することができます。LDAP Attribute項目に入力したものが、属性名になります。 |

LDAP First Name Attribute | LDAPディレクトリ内のユーザーの名属性にマッピングします。マッピングすることで、Yellowfinは、ユーザーと名前を一致させて内部ユーザーアカウントを作成することができます。 |

LDAP Surname Attribute | LDAPディレクトリ内のユーザーの姓属性にマッピングします。マッピングすることで、Yellowfinは、ユーザーと名前を一致させて内部ユーザーアカウントを作成することができます。 |

LDAP Email Attribute | LDAPディレクトリ内のユーザーの電子メールアドレス属性にマッピングします。マッピングすることで、Yellowfinはユーザーとブロードキャストレポート用の電子メールアドレスを一致させることができます。 |

LDAP Role Attribute | デフォルトロールの代わりに、YellowfinロールをLDAPユーザーにマッピングする代替方法です。デフォルトでは、LDAP経由で取り込まれたユーザーには「Consumer & Collaborator」ロールが設定されますが、これはLDAPディレクトリに従い、ログイン前にユーザーのYellowfinロールを設定します。組織ロールテーブルの、ロールコードを参照してください。 Role Attributeは、ユーザーのLDAPレコードの属性であることに注意してください。例えば、LDAPディレクトリ内でYellowfinロールの名前を含む「YellowfinRole」という属性を割り当てられた場合、ユーザーはその後Yellowfinにログインする時に、このロールを割り当てられます。 |

| LDAPグループ条件 | LDAPグループ一覧をフィルターする際に使用する条件です。フィルターが適用された一覧に返されたグループのみ、Yellowfinへ渡されます。 |

| 順序 | こちらの順序に従い、内部認証が実行されます(LDAP認証を優先、内部認証を優先から選択します。デフォルトは、LDAP認証を優先です。)。この設定は、ログインを試行するユーザーを、Yellowfinがどのように認証するかを決定するため重要です。 |

上述の項目を定義すると、Yellowfinは、ユーザーが初めてYellowfinへのログインを試みた際に、自動的にユーザーを設定します。

注意:LDAP内のユーザー数が、購入したライセンス数を超過した場合は、新しいユーザーはシステムに設定されません。

| 設定 | パラメーター |

| LDAP Host | 192.168.4.241 |

| LDAP Port | 389 |

| LDAP Base DN | cn=Users,dc=i4,dc=local |

| LDAP Group | CN=Yellowfin Users,CN=Users,DC=i4,DC=local |

| LDAP Bind User | admin@Yellowfin.bi、またはYELLOWFIN\admin |

| LDAP Bind Password | ********* |

| LDAP Search Attribute | employeeID |

| LDAP First Name Attribute | givenName |

| LDAP Surname Attribute | lastName |

| LDAP Email Attribute | userPrincipleName |

| LDAP Role Attribute | Writer |

| 順序 | LDAP認証を優先 |

上記の設定は、以下のように動作します。

192.168.4.241に、ポート389を使用して接続します。cn=Users,dc=i4,dc=localから検索されます。cn=Yellowfin Users,cn=Users,dc=i4,dc=localのメンバーである場合、Yellowfinへアクセスすることができます。employeeIDをログインIDに使用し、Yellowfinはユーザーの名、姓、および電子メールアドレスを、それぞれLDAPディレクトリ属性のgivenName、LastName、およびuserPrincipalNameからロードします。注意:ユーザーがLDAPディレクトリ内に存在しない場合は、標準的なYellowfinユーザーとして、ユーザー名を検索します。

LDAP認証を有効化すると、「LDAP」と呼ばれる新しいグループオプションがグループ管理画面に表示されます。これは、LDAPディレクトリからのグループ参照して、標準的なYellowfinグループとして使用します。Yellowfinグループは、LDAPとYellowfinグループとの混ぜ合わせを含め、様々なソースを基に作成することができます。この場合、新しいグループにはLDAPグループを含めることも、排除することもできます。

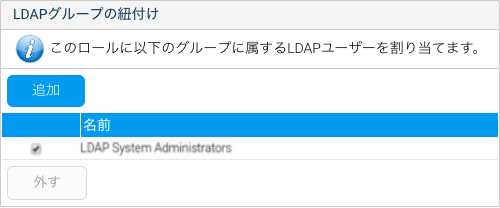

Yellowfinアプリケーションでは、ユーザーのロールを、関連付けられたLDAPグループ一覧内のグループメンバーシップにより、動的に決定することができます。これにより、ユーザーのロールをYellowfinではなく、LDAPサーバーに集約して定義することができます。Yellowfinは、LDAPユーザーがログインする度に、適切なロールを決定します。

LDAPグループをYellowfinロールに関連付けるには、以下の手順に従います。

注意: