Page History

...

こちらでは、YellowfinのSAML bridgeに必要な、Active Directryフェデレーションサービス(AD Directoryフェデレーションサービス(AD FS)構成について紹介します。

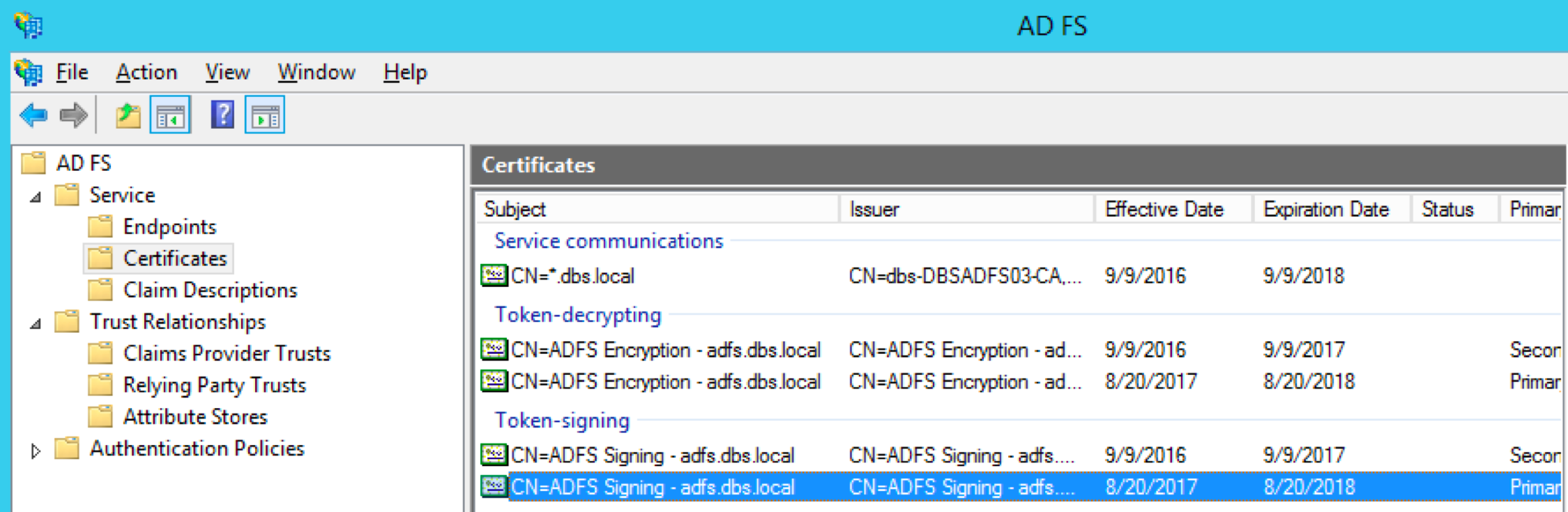

AD FS公開鍵

Yellowfinから送信されるSAMLリクエストに署名するために、AD FS から有効な公開鍵(.cerファイル)を取得しなくてはいけません。こちらの鍵は、テキスト形式で「onelogin.saml.properties」に設定されます。例:

...

- AD FSで証明書を検索します。

- 「View Certificate(証明書を閲覧)」を選択します。

- 「Details(詳細)」へ移動します。

- 「Copy to file(ファイルへコピー)」をクリックします。

- テキストエディターでファイルを開き、文字列を「onelogin.saml2.idp.x509cert」へコピーします。

Yellowfin SAML BridgeアイデンティティプロバイダーをAD FSに登録

Yellowfin SAML Bridgeサービスプロバイダーを登録するためには、「samlbridge/metadata.jsp」を使用します。これは、URL形式で提供しなくてはいけません。例えば、http://yellowfin:8080/samlbridge/metadata.jsp

...

AD FSへのサービスプロバイダー登録について、より詳細な情報は、こちらを参照してください。:https://technet.microsoft.com/en-us/library/adfs2-help-how-to-add-a-relying-party-trust(v=ws.10).aspx

信頼できる証明書利用者の追加

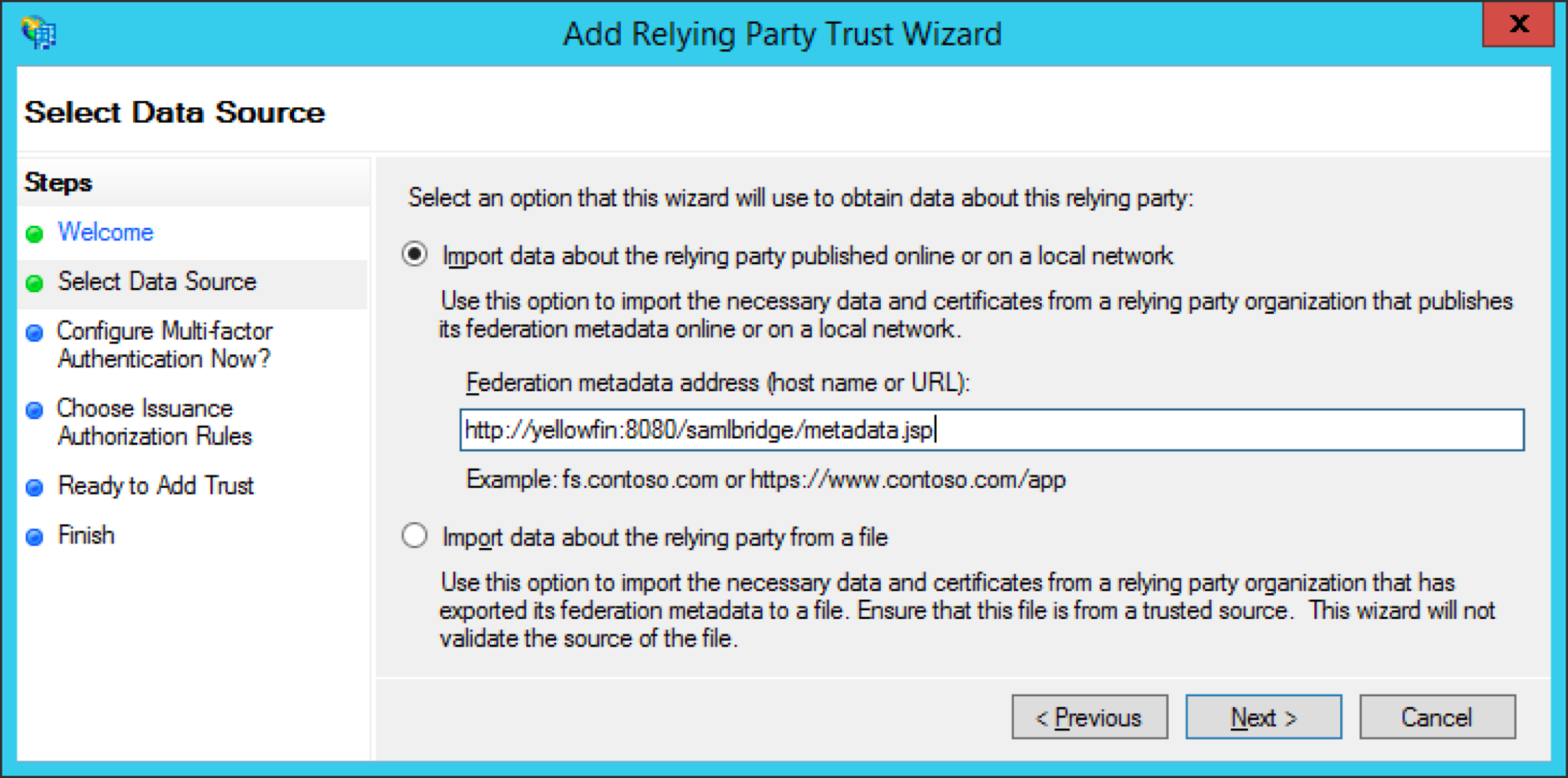

- AD FSマネージャーで「Trust Relationship(信頼関係)」へ移動し、「Relying Party Trust(信頼できる証明書利用者)」をクリックし、「Add Relying Party Trust Wizard(信頼できる証明書利用者追加ウィザード)」を選択します。

- 「Import data about the relying party published online or on a local network(オンライで発行された信頼できる証明書利用者のデータをインポート、またはローカルネットワーク上)」のラジオボタンを選択します。「Federation metadata address (host name or URL)(フェデレーションメタデータアドレス(ホスト名、またはURL))」にYellowfin SAML Bridge metadata.jspファイルへのURLを入力します。例:http://yellowfin:8080/samldridge/metadata.jsp

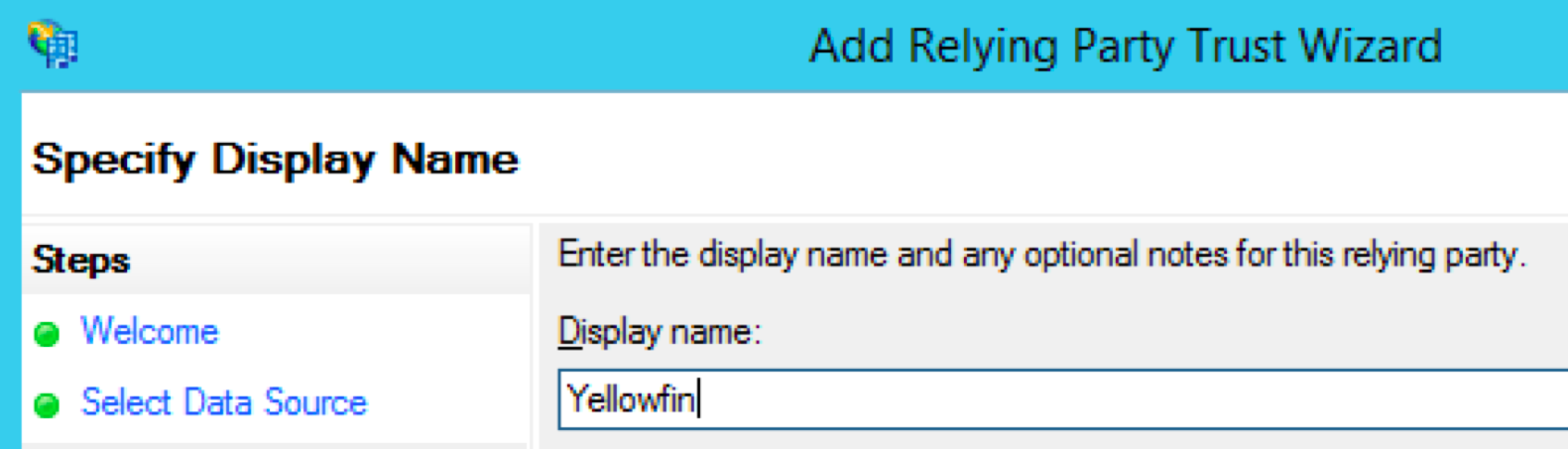

これは、onelogin.saml.propertiesファイルを埋める、サービスプロバイダーエンティティID(onelogin.saml2.sp.entityid)になります。 - 「Select Data Source(データソース選択)」ページで、サービスプロバイダーの表示名を入力します。

- これは、ユーザーに表示されるアプリケーション名と、onelogin.saml.propertiesファイル内のSSO URLの一部にもなります。

onelogin.saml2.idp.single_sign_on_service.url = https://adfs.local/adfs/ls/IdpInitiatedSignon.aspx?loginToRp=Yellowfin - 次のページで、「I do not want to configure multi-factor authentication settings for this relying party trust at this time(現時点では、この信頼できる証明書利用者に複数要素の認証設定を構成しません)」を選択します。今回は、複数要素認証の構成についての紹介は割愛します。「Next(次へ)」をクリックします。

- 「Permit all users to access this relying party(すべてのユーザーにこの信頼できる証明書利用者へのアクセスを許可する)」のラジオボタンを選択し、「Next(次へ)」をクリックして、最後の画面に進みます。

- AD FSにYellowfin SAML Bridge を登録したら、クレームルール(要求規則)を登録するよう求められます。クレームルールの詳細については、以下の項目を参照してください。

クレームルール

注意:SAMLは、AD FS応答の一部として、Name IDを要求します。これは、適切な形式で正確に渡すようにしてください。

...

これは、AD FSから電子メールアドレスをName IDとして渡さなくてはいけないことを意味しています。クレームルールは、以下のように表示されます。

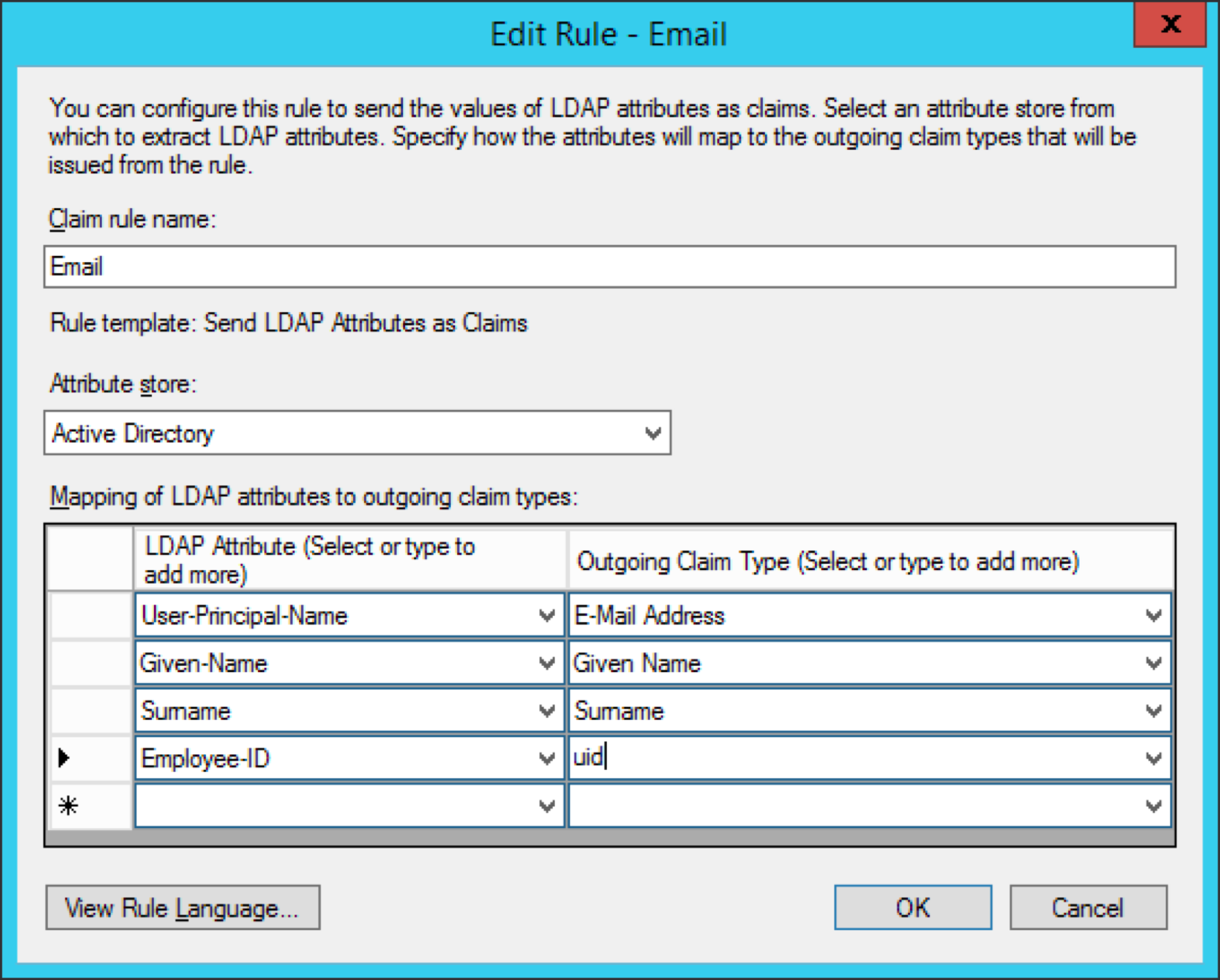

AD属性の要求

- 「Add Rule(ルールの追加)」をクリックして、「Sent LDAP Attributes as Claims(LADP属性をクレームとして送信)」を選択します。

- ルールの名前を入力し、SAML Bridgeに渡したいすべての属性を追加します。

- SAML Bridgeを介した自動ユーザープロビジョニングを実行するには、少なくとも「電子メールアドレス」、「ユーザー名」、「ユーザー姓」を渡す必要があります。

- Yellowfinの認証方法に対応する、適切な「ユーザーID」を渡さなくてはいけません。(ユーザーID、または電子メールアドレス)

- 電子メールアドレス属性として渡すものはすべて、実際に電子メールアドレスを維持することを確認してください。これは、User-Principal-Name、またはE-Mail-Addressesになります。

- 注意:デフォルトユーザーロールや、グループメンバーシップのように、SAML Bridgeを介したユーザープロビジョンを可能にするために、さらにAD属性を追加する場合もあります。これは、SAML Bridge web.xmlとacs.jspファイルに対する追加の変更が必要です。

名前IDを電子メールアドレスに変換

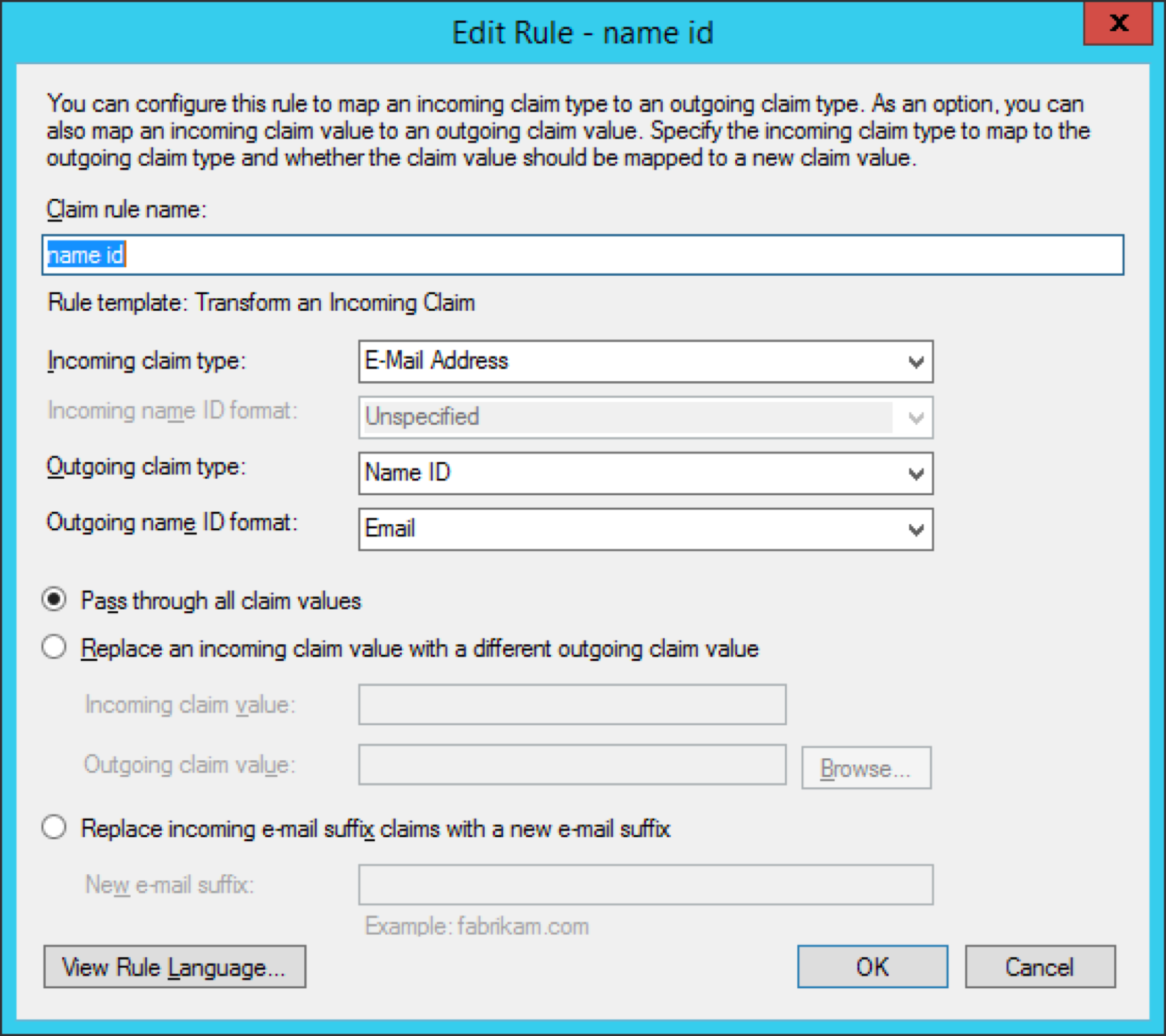

- 「Add Rule(ルールの追加)」をクリックします。「Tansform an Incoming Claim(受け付け要求変換)」を選択します。

- 「Incoming claim type(受け付け要求タイプ)」として、「E-Mail Address(電子メールアドレス)」を選択します。

- 「Outgoing claim type(送信要タイプ)」として、「Name ID(名前ID)」を選択し、「Outgoing name ID format(送信名ID形式)」として「Email(電子メール)」を選択します(これは、onelogin.saml.propertiesファイルのonelogin.saml2.sp.nameidformatに対応しなくてはいけません)。

SSOサービス(IdpInitiatedSignOnPage)

AD FS 2.0は、SAMLベースのIDPにより開始されるシングルサインオン(SSO)を制御するために、「IdpInitiatedSignOn.aspx」を提供します。この機能は、SAMLプロトコルを使用してAD FS 2.0サーバにローカルからサインオンをするか、YellowfionのようなWeb SSO対応の信頼できる利用者(replying party:PR)アプリケーションにサインオンすることができます。

...

| horizontalrule |

|---|

| Styleclass | ||

|---|---|---|

| ||