Page History

...

| Table of Contents | ||

|---|---|---|

|

...

概要

| Styleclass | ||

|---|---|---|

| ||

Yellowfin can be connected to an LDAP source for user authentication and group management purposes. This allows Yellowfin access to be controlled externally and organisation-wide simply and quickly. Users can use their existing intranet password for Yellowfin authentication, and reports can be given access restrictions which include or exclude users in specific LDAP groups.

Yellowfin has the option to reference an external directory (LDAP) or database to perform authentication or an entered User ID without Single Sign On. This means that a user will have the same User ID and Password across all participating applications that use the directory. In addition, removal/lockout of the user on the directory will automatically flow through to Yellowfin, minimising the manual effort of managing users.

Yellowfinは、ユーザー認証およびグループ管理を行うためにLDAPソースに接続できます。これによって簡単および迅速に、Yellowfinへのアクセスを組織的に外部から制御できます。ユーザーは、既存のイントラネットパスワードをYellowfin認証に使用でき、レポートに対してLDAPグループ内のユーザーを含む、含まないといったアクセス権限を付与することができます。

Yellowfinには、外部ディレクトリ(LDAP)またはデータベースを参照して認証を実行するか、シングルサインオンを使用せずに入力されたユーザーIDを参照するオプションがあります。これは、同じディレクトリを使用しているアプリケーション間では同じユーザーIDとパスワードが使用できることを意味します。さらに、ディレクトリ上でユーザーを削除/ロックアウトすると、その情報は自動的にYellowfinに反映されるため、ユーザーの手動管理の労力が最小化されます。

LDAPインテグレーションの準備

...

| Styleclass | ||

|---|---|---|

| ||

Prior to setting up the LDAP parameters in Yellowfin, the following will have to be completed:

- Create a Yellowfin User (or specify an existing user) within the LDAP to allow Yellowfin to connect and search for Users and Groups.

- Create a 'Yellowfin User' Group within LDAP (or specify one) which will be used to determine which users within LDAP will have access to Yellowfin.

- Ensure network connectivity between the Yellowfin server and the LDAP server.

- Define the default Yellowfin Role for LDAP users.

Defining the Default Role

For Yellowfin to provision users automatically it has to assign a role to them. This role is defined as a Yellowfin 'Default' Role. In the Role Management page, define one Role as the Default.

- Navigate to Administration > General > Role Management

- Select the Role you wish to make Default

- Tick the Default Role box and Save

Note: if no role is set as default the users will not be provisioned correctly into Yellowfin and the process will fail.

YellowfinでLDAPのパラメーターを設定する前に、以下の作業を完了する必要があります。

- LDAP内でYellowfinユーザーを作成(または既存のユーザーを指定)して、Yellowfinがユーザーやグループに接続したりこれらを検索したりできるようにします。

- LDAP内で「Yellowfinユーザー」グループを作成(または指定)します。これにより、YellowfinにアクセスできるLDAP内のユーザーが決定されます。

- YellowfinサーバーとLDAPサーバー間のネットワーク接続を確立します。

- LDAPユーザー用に、Yellowfinのデフォルトロールを定義します。

デフォルトロールの定義

Yellowfinでユーザーを自動的に使えるように設定するには、ユーザーにロールを割り当てる必要があります。このロールは、Yellowfinのデフォルトロールとして定義します。「 ロール 」ページで、1つのロールをデフォルトとして定義します。

- 「管理」>「全般」>「ロール管理」の順に選択します。

- デフォルトとするロールを選択します。

- 「デフォルトロール」チェックボックスをオンにして、保存します。

注意: デフォルトとして設定されたロールが存在しない場合、ユーザーはYellowfinに正しく設定されず、プロセスは失敗します。

ユーザーのプロビジョニングとサインオン

...

| Styleclass | ||

|---|---|---|

| ||

To provision users from the LDAP directory and to use LDAP Authentication the required attributes must be defined on the Configuration page. The attributes required by Yellowfin include:

LDAPディレクトリのユーザーを設定してLDAP認証を使用するには、「システム構成 」ページで必要な属性を設定する必要があります。Yellowfinで設定が必要な属性は次のとおりです。

プロパティ | 説明 | Property | Description |

|---|---|---|---|

LDAP Host LDAP server hostname or IP address | LDAPサーバーのホスト名またはIPアドレス | ||

LDAP Port TCP | LDAPサーバーで受信を待機しているTCP/IPポート/IP port that the LDAP server is listening on | ||

LDAP Base Distinguishing Name | すべてのYellowfinユーザーおよびグループの接続の基本となるベースDNBase DN under which all Yellowfin Users and Groups are connected | ||

LDAP Yellowfin User Group LDAP Group Name | Yellowfinにログインできるユーザーを識別するLDAPグループ名。このグループはLDAPディレクトリ内に存在します。Yellowfin内には存在しません。 that identifies which users can log into Yellowfin. This group exists in the LDAP directory, not Yellowfin. | ||

LDAP Binding User This is an LDAP User that the Yellowfin application uses to connect to the LDAP directory for search access | YellowfinアプリケーションがLDAPディレクトリに接続して検索アクセスを行うために使用するLDAPユーザー | ||

LDAP Binding User Password The LDAP Password required for the Yellowfin application to connect to the LDAP directory | YellowfinアプリケーションがLDAPディレクトリに接続するために必要なLDAPパスワード | ||

LDAP Search Attribute This | LDAPユーザーがYellowfinにログインするために使用するユニークなユーザー名フィールド is a unique User Name field that LDAP users will login to Yellowfin with | ||

LDAP First Name Attribute This maps | LDAPディレクトリ内のユーザーの名前属性にマッピングします。マッピングすることで、Yellowfinはユーザーと名前を一致させて内部ユーザーアカウントを作成することができます。 to the First Name attribute of the user within the LDAP directory. This is so Yellowfin can match the user to a name and create an internal user account. | ||

LDAP Surname Attribute This | LDAPディレクトリ内のユーザーの姓属性にマッピングします。マッピングすることで、Yellowfinはユーザーと名前を一致させて内部ユーザーアカウントを作成することができます。 maps to the surname attribute of the user within the LDAP directory. This is so that Yellowfin can match the user to a name and create an internal user account. | ||

LDAP Email Attribute This | LDAPディレクトリ内のユーザーの電子メールアドレス属性にマッピングします。マッピングすることで、Yellowfinはユーザーとブロードキャストレポート用の電子メールアドレスを一致させることができます。 maps to the email address attribute of the user within the LDAP directory. This is so that Yellowfin can match the user to an email address for broadcast reports. | ||

LDAP Role Attribute | This maps to a Yellowfin Role to be assigned to the user instead of the Default Role. |

Once defined, Yellowfin will automatically provision users as they attempt to login to Yellowfin for the first time.

Note: if the users in LDAP exceed the number of licences purchased, any new users will not be provisioned into the system.

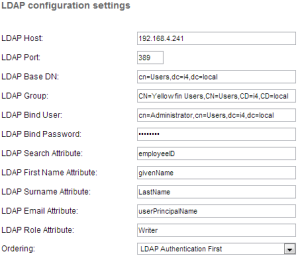

Example

This is an example taken from the Configuration page of Yellowfin

The configuration above will:

デフォルトロールの代わりにユーザーに割り当てられるYellowfinロールにマッピングします。 |

これが指定されると、Yellowfinはユーザーが初めてYellowfinにログインしようとすると、自動的にユーザーを設定します。

注意: LDAP内のユーザー数が購入したライセンス数を超過した場合、新しいユーザーはシステムに設定されません。

例

次の例は、Yellowfinの「 システム構成 」ページからの抜粋です。

この設定では、以下のように動作します。

- LDAP Host Connect to LDAP host 192.168.4.241 on port

389241にポート389を使用して接続します。 - ユーザーは、cnUsers will be searched from cn=Users,dc=i4,dc=locallocalから検索されます。

- ユーザーがcnUsers will be allowed access to Yellowfin if they are a member of cn=Yellowfin Users,cn=Users,dc=i4,dc=locallocalのメンバーである場合、このユーザーはYellowfinへのアクセスが許可されます。

- ユーザーの検索は、LDAPサーバーにバインドされたユーザー名cnThe user search is conducted with user cn=Administrator,cn=Users,dc=i4,dc=local bound to the LDAP server with password

password - Users will use

employeeIDas their login ID and Yellowfin will load their given name, surname, and email from the LDAP directory attributesgivenName,LastName, anduserPrincipalNamerespectively

Note: if a user is not found in the LDAP directory, it will look for the username as a standard Yellowfin user.

...

- local、パスワードpasswordを使用して実行されます。

- ユーザーはemployeeIDをログインIDに使用し、Yellowfinは名前、姓、および電子メールアドレスをそれぞれLDAPディレクトリ属性のgivenName、LastName、およびuserPrincipalNameから読み込みます。

注意: ユーザーがLDAPディレクトリで見つからない場合、標準Yellowfinユーザーとしてのユーザー名を探します。

LDAPグループの使用によるYellowfinのセキュリティ強化

| Styleclass | ||

|---|---|---|

| ||

Once LDAP Authentication is enabled, the Group Management screens will include a new group option called LDAP. This will source groups from the LDAP directory for use as normal Yellowfin Groups. Yellowfin Groups can also be created based on a variety of sources including mixtures of LDAP and Yellowfin groups, where LDAP groups can be either included or excluded in the new group.

LDAP認証が有効化されると、「グループ管理」画面に「LDAP」という新しいグループオプションが含まれます。このオプションでは、LDAPディレクトリからグループを参照して、通常のYellowfinグループとして使用します。Yellowfinグループは、LDAPグループとYellowfinグループの混成など、さまざまなソースに基づいて作成できます。この場合、新しいグループでLDAPグループを含めたり、LDAPグループを排除したりすることができます。

- 「LDAPグループの追加」ドロップダウンを開きます。

- LDAPグループの一覧が表示されます。Yellowfinグループのメンバーを作成するために使用するグループを選択します。

- 「追加」をクリックして、YellowfinグループにLDAPグループのメンバーを追加します。

- Open the Add LDAP Group drop down

- A list of LDAP groups will be displayed. Select the group to be used to create members for the Yellowfin Group

- Click Add to add the LDAP Group members into the Yellowfin Group

| horizontalrule |

|---|

| Styleclass | ||

|---|---|---|

| ||