概要

Yellowfinは、ユーザー認証およびグループ管理を行うためにLDAPソースに接続できます。これによって簡単および迅速に、Yellowfinへのアクセスを組織的に外部から制御できます。ユーザーは、既存のイントラネットパスワードをYellowfin認証に使用でき、レポートに対してLDAPグループ内のユーザーを含む、含まないといったアクセス権限を付与することができます。

Yellowfinには、外部ディレクトリ(LDAP)またはデータベースを参照して認証を実行するか、シングルサインオンを使用せずに入力されたユーザーIDを参照するオプションがあります。これは、同じディレクトリを使用しているアプリケーション間では同じユーザーIDとパスワードが使用できることを意味します。さらに、ディレクトリ上でユーザーを削除/ロックアウトすると、その情報は自動的にYellowfinに反映されるため、ユーザーの手動管理の労力が最小化されます。

LDAPインテグレーションの準備

YellowfinでLDAPのパラメーターを設定する前に、以下の作業を完了する必要があります。

- LDAP内でYellowfinユーザーを作成(または既存のユーザーを指定)して、Yellowfinがユーザーやグループに接続したりこれらを検索したりできるようにします。

- LDAP内で「Yellowfinユーザー」グループを作成(または指定)します。これにより、YellowfinにアクセスできるLDAP内のユーザーが決定されます。

- YellowfinサーバーとLDAPサーバー間のネットワーク接続を確立します。

- LDAPユーザー用に、Yellowfinのデフォルトロールを定義します。

デフォルトロールの定義

Yellowfinでユーザーを自動的に使えるように設定するには、ユーザーにロールを割り当てる必要があります。このロールは、Yellowfinのデフォルトロールとして定義します。「 ロール 」ページで、1つのロールをデフォルトとして定義します。

- 「管理」>「全般」>「ロール管理」の順に選択します。

- デフォルトとするロールを選択します。

- 「デフォルトロール」チェックボックスをオンにして、保存します。

注意: デフォルトとして設定されたロールが存在しない場合、ユーザーはYellowfinに正しく設定されず、プロセスは失敗します。

ユーザーのプロビジョニングとサインオン

LDAPディレクトリのユーザーを設定してLDAP認証を使用するには、「システム構成 」ページで必要な属性を設定する必要があります。Yellowfinで設定が必要な属性は次のとおりです。

プロパティ |

説明 |

|---|---|

LDAP Host |

LDAPサーバーのホスト名またはIPアドレス |

LDAP Port |

LDAPサーバーで受信を待機しているTCP/IPポート |

LDAP Base Distinguishing Name |

すべてのYellowfinユーザーおよびグループの接続の基本となるベースDN |

LDAP Yellowfin User Group |

Yellowfinにログインできるユーザーを識別するLDAPグループ名。このグループはLDAPディレクトリ内に存在します。Yellowfin内には存在しません。 |

LDAP Binding User |

YellowfinアプリケーションがLDAPディレクトリに接続して検索アクセスを行うために使用するLDAPユーザー |

LDAP Binding User Password |

YellowfinアプリケーションがLDAPディレクトリに接続するために必要なLDAPパスワード |

LDAP Search Attribute |

LDAPユーザーがYellowfinにログインするために使用するユニークなユーザー名フィールド |

LDAP First Name Attribute |

LDAPディレクトリ内のユーザーの名前属性にマッピングします。マッピングすることで、Yellowfinはユーザーと名前を一致させて内部ユーザーアカウントを作成することができます。 |

LDAP Surname Attribute |

LDAPディレクトリ内のユーザーの姓属性にマッピングします。マッピングすることで、Yellowfinはユーザーと名前を一致させて内部ユーザーアカウントを作成することができます。 |

LDAP Email Attribute |

LDAPディレクトリ内のユーザーの電子メールアドレス属性にマッピングします。マッピングすることで、Yellowfinはユーザーとブロードキャストレポート用の電子メールアドレスを一致させることができます。 |

LDAP Role Attribute |

デフォルトロールの代わりにユーザーに割り当てられるYellowfinロールにマッピングします。 |

これが指定されると、Yellowfinはユーザーが初めてYellowfinにログインしようとすると、自動的にユーザーを設定します。

注意: LDAP内のユーザー数が購入したライセンス数を超過した場合、新しいユーザーはシステムに設定されません。

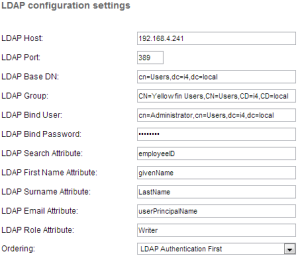

例

次の例は、Yellowfinの「 システム構成 」ページからの抜粋です。

この設定では、以下のように動作します。

- LDAP Host 192.168.4.241にポート389を使用して接続します。

- ユーザーは、cn=Users,dc=i4,dc=localから検索されます。

- ユーザーがcn=Yellowfin Users,cn=Users,dc=i4,dc=localのメンバーである場合、このユーザーはYellowfinへのアクセスが許可されます。

- ユーザーの検索は、LDAPサーバーにバインドされたユーザー名cn=Administrator,cn=Users,dc=i4,dc=local、パスワードpasswordを使用して実行されます。

- ユーザーはemployeeIDをログインIDに使用し、Yellowfinは名前、姓、および電子メールアドレスをそれぞれLDAPディレクトリ属性のgivenName、LastName、およびuserPrincipalNameから読み込みます。

注意: ユーザーがLDAPディレクトリで見つからない場合、標準Yellowfinユーザーとしてのユーザー名を探します。

LDAPグループの使用によるYellowfinのセキュリティ強化

LDAP認証が有効化されると、「グループ管理」画面に「LDAP」という新しいグループオプションが含まれます。このオプションでは、LDAPディレクトリからグループを参照して、通常のYellowfinグループとして使用します。Yellowfinグループは、LDAPグループとYellowfinグループの混成など、さまざまなソースに基づいて作成できます。この場合、新しいグループでLDAPグループを含めたり、LDAPグループを排除したりすることができます。

- 「LDAPグループの追加」ドロップダウンを開きます。

- LDAPグループの一覧が表示されます。Yellowfinグループのメンバーを作成するために使用するグループを選択します。

- 「追加」をクリックして、YellowfinグループにLDAPグループのメンバーを追加します。